OKEx respon als atacs d’Ethereum Classic al 51%, revela el seu sistema de carteres calents: informe d’incidents

A principis d’aquest mes, Ethereum Classic (ETC) va experimentar dos atacs separats del 51% que van causar confusió a la comunitat ETC i van plantejar preguntes a la indústria sobre la seguretat de la xarxa..

Durant el primer atac, l’1 d’agost, els atacants van utilitzar OKEx per realitzar diversos negocis ETC. La ETC que els atacants van negociar a OKEx no va ser vàlida quan els atacants van realitzar una doble despesa a la xarxa Ethereum Classic. OKEx va reemborsar íntegrament l’ETC perdut, com també ho és la política de protecció d’usuaris de la central en aquests casos, que no ha provocat pèrdues per als usuaris.

Després del primer incident, OKEx va aturar ràpidament els dipòsits i les retirades d’ETC. Això va assegurar que els usuaris d’OKEx i l’intercanvi no es veiessin afectats en el segon atac a la xarxa, que va tenir lloc el 6 d’agost. OKEx ha suspès els dipòsits i retirades d’ETC fins que la xarxa es consideri estable de nou. L’intercanvi també preveu augmentar el temps de confirmació dels dipòsits i retirades d’ETC en conseqüència, per evitar incidents similars en el futur.

Després d’una profunda investigació sobre la naturalesa dels atacs i la resposta d’OKEx a aquests, l’intercanvi ha creat aquest detallat informe d’incidents per compartir amb la comunitat què va passar exactament i com va respondre OKEx per evitar pèrdues als usuaris..

Contents

- 1 Què és un 51% d’atac i doble despesa?

- 2 Què va passar amb la xarxa Ethereum Classic i com va participar OKEx?

- 3 Resposta d’OKEx i passos següents

- 4 Per què OKEx??

- 5 OKEx revela el seu sistema de carteres calents

- 6 De cara al futur: protecció de l’usuari i un ecosistema de cadena de blocs segur

- 7 Seguiu OKEx

Què és un 51% d’atac i doble despesa?

A les cadenes de blocs de prova de treball, com les xarxes Bitcoin o Ethereum Classic, els miners que proporcionen la majoria (>El 50%) de l’energia minera ha de funcionar de manera descentralitzada perquè les funcions bàsiques de la cadena de blocs funcionin com s’esperava. Si un únic miner maliciós o un grup de miners aconseguís el control de més del 50% de la potència minera de la xarxa (en el que es coneix com un atac del 51%), seria capaç d’alterar els blocs històrics i revertir les transaccions que realitzessin. iniciat.

Els atacants podrien crear una nova cadena de transaccions derivades del bloc alterat en un procés conegut també com a “reorganització de la cadena”." Si la cadena de blocs es manipula d’aquesta manera, la criptomoneda es pot duplicar bàsicament en el que es coneix com a "doble despesa."

En una cadena de blocs descentralitzada i molt robusta amb una taxa de hash significativa (com Bitcoin), aquest tipus d’atac s’ha considerat pràcticament impossible, a causa del cost prohibitiu d’aquest esforç. Però les cadenes de blocs amb taxes de hash més baixes, com Ethereum Classic, són més vulnerables a aquests atacs.

Què va passar amb la xarxa Ethereum Classic i com va participar OKEx?

Per tal de proporcionar una transparència completa al voltant del primer atac Ethereum Classic (durant el qual els atacants van negociar a OKEx), l’intercanvi ha documentat el procés detalladament a continuació.

Preparació per a l’atac: comerç ZEC-ETC

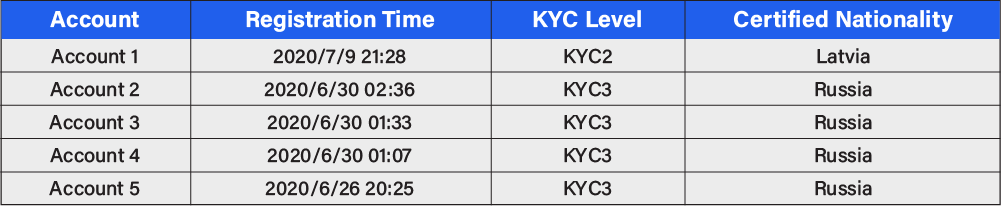

Segons les troballes d’OKEx, del 26 de juny al 9 de juliol de 2020, els atacants van registrar cinc comptes en preparació per a ETC de doble despesa. Els cinc comptes passaven pels protocols Know Your Customer d’OKEx, passant al segon i tercer nivell de KYC de la plataforma, que permeten augmentar els límits de retirada.

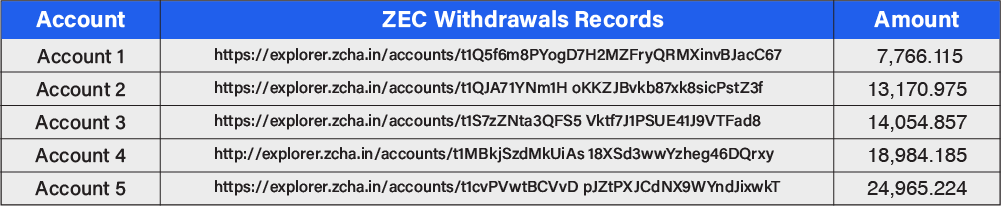

Comptes registrats per atacants d’Ethereum Classic que es preparen per invertir ETC. Font: OKEx

Comptes registrats per atacants d’Ethereum Classic que es preparen per invertir ETC. Font: OKEx

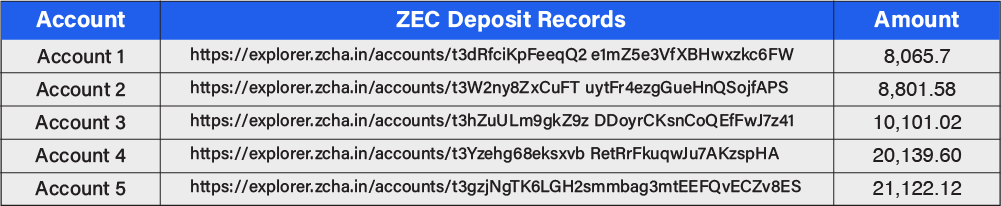

Del 30 de juliol al 31 de juliol de 2020, els cinc comptes registrats recentment van ingressar 68.230,02 ZEC a OKEx en múltiples transaccions.

Dipòsits ZEC realitzats a OKEx pels atacants Ethereum Classic. Font: OKEx

Dipòsits ZEC realitzats a OKEx pels atacants Ethereum Classic. Font: OKEx

El 31 de juliol, els atacants van canviar la totalitat de la ZEC dipositada per ETC al mercat spot d’OkEx.

ETC retirat d’OKEx a carteres externes

A continuació, els atacants van retirar l’ETC recentment comprat d’OKEx a diverses adreces ETC externes, retirant un total de 807.260 ETC, amb un valor aproximat de 5,6 milions de dòlars en aquell moment.

ETC comprat a OKEx i retirat a carteres externes pels atacants. Font: OKEx

ETC comprat a OKEx i retirat a carteres externes pels atacants. Font: OKEx

El primer 51% d’atac i doble despesa

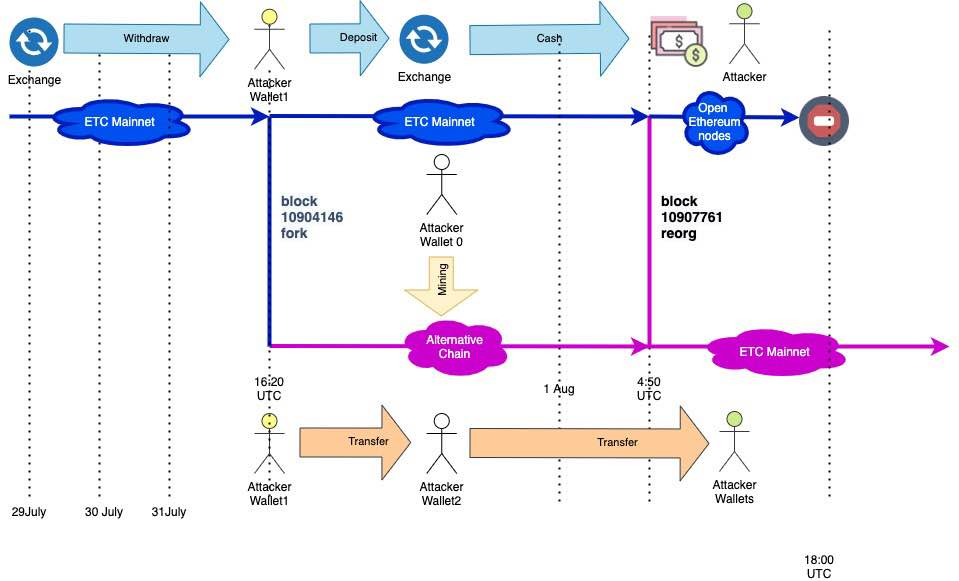

A continuació es mostra una representació visual de com es va produir l’atac del 31 de juliol a l’agost. 1 va tenir lloc, proporcionat per entusiastes de la comunitat i verificat per OKEx.

Procés en cadena de l’atac inicial del 51% l’1 d’agost. Font: entusiastes de la comunitat

Procés en cadena de l’atac inicial del 51% l’1 d’agost. Font: entusiastes de la comunitat

El 31 de juliol, després de negociar ZEC per ETC a OKEx i després de retirar l’ETC a adreces externes, els atacants van iniciar l’atac del 51% de la cadena de blocs d’Ethereum Classic. Tota l’operació es pot dividir en tres etapes: 1) la creació d’un "cadena d’ombres" o una cadena alternativa secreta a la xarxa principal d’ETC, 2) la doble despesa real i 3) la reorganització de la cadena profunda que va provocar pèrdues a OKEx.

Creació d’una cadena d’ombres

El 31 de juliol, els atacants (després d’haver comprat una taxa de hash suficient per obtenir el control majoritari de la xarxa ETC) van començar a minar blocs de la xarxa Ethereum Classic del bloc 10904146, que es va explotar a les 16:36:07 UTC. Els atacants no van transmetre els blocs recentment minats a altres nodes, creant una anomenada cadena d’ombres que només coneixien els atacants..

Quan es va iniciar la cadena d’ombres, incloïa el 807.260 ETC que l’atacant (s) havia comprat prèviament a OKEx i s’havia retirat a adreces externes. Per tant, en aquest moment, l’historial de transaccions tant a la xarxa principal d’ETC com a la cadena d’ombra secreta d’ETC era el mateix.

Doble despesa

Els atacants van tornar a dipositar el 807.260 ETC de nou a OKEx, una transacció que es va confirmar a la xarxa principal de l’ETC. Tanmateix, els atacants van manipular aquesta mateixa transacció a la cadena ombra, convertint la destinació del 807.260 ETC en una segona adreça de cadena ombra pròpia, en lloc d’una adreça a OKEx.

La conclusió d’aquest procés va ser que l’atacant (s) va completar amb èxit una inversió doble: el 807.260 ETC es va traslladar a OKEx a la xarxa principal ETC i va romandre a la segona adreça de cartera de la cadena ombra ETC.

Reorganització profunda de la cadena

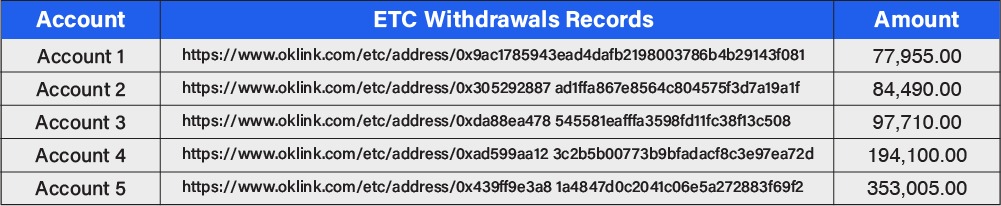

A continuació, els atacants van canviar l’ETC mainnet a OKEx per 78.941.356 ZEC, de nou mitjançant el comerç al comptat. Després van retirar el ZEC a diverses adreces externes (vegeu més avall).

ZEC retirat de OKEx a diverses adreces per l’atacant (s). Font: OKEx

ZEC retirat de OKEx a diverses adreces per l’atacant (s). Font: OKEx

Un cop es va retirar el ZEC d’OKEx i es van confirmar les transaccions, els atacants van emetre 3.615 blocs de cadena ombra ETC a la xarxa principal ETC. Aquests blocs de cadena ombra incloïen la transacció de 807.260 ETC que s’havia enviat a l’adreça personal dels atacants, no la transacció enviada a una adreça OKEx.

Com que els atacants tenien la majoria de la potència de hash ETC en aquell moment, van poder extraure nous blocs ràpidament i la cadena d’ombres tenia una alçada de 10907761, que era més llarga que la xarxa ETC mainnet.

Després del que semblava ser una comunicació ineficient amb altres participants de la comunitat criptogràfica més gran, inclosos els intercanvis com OKEx, carteres i miners d’ETC, la comunitat ETC va prendre la decisió d’anar a la mineria de la cadena d’ombres ara difosa, ja que era més llarg que el mainnet original.

Això va provocar que l’ETC a OKEx fes que l’atacant havia canviat amb ZEC per recuperar-lo. D’aquesta manera, els atacants van completar el primer atac del 51%.

Resposta d’OKEx i passos següents

Com a resultat de la doble despesa realitzada pels atacants, OKEx va patir una pèrdua d’aproximadament 5,6 milions de dòlars en ETC, ja que aquest ETC es va tornar enrere en la confusió entorn de l’existència de dues cadenes d’ETC competidores. D’acord amb la seva política de protecció d’usuaris, OKEx va assumir completament la pèrdua i no va causar cap pèrdua als usuaris de la plataforma. L’ETC que els usuaris han dipositat a OKEx continua sent segur.

La resposta d’OKEx als atacs contra Ethereum Classic es pot dividir en dues fases: la resposta immediata i la resposta a llarg termini. Pel que fa a la seva resposta immediata, OKEx, de nou, va reemborsar als comerciants que posseïen l’ETC retrocedit per garantir que no es veiessin afectats els fons dels usuaris. L’intercanvi també va suspendre els dipòsits i les retirades d’ETC per evitar pèrdues addicionals, com s’ha esmentat anteriorment.

En altres passos proactius i immediats, OKEx també ha inclòs a la llista negra les adreces que l’intercanvi ha identificat com a utilitzades pels atacants. L’intercanvi també ha suspès els cinc comptes associats a l’atac per evitar nous incidents.

Pel que fa a respostes més a llarg termini, OKEx continuarà investigant independentment els cinc comptes associats a l’atac ETC.

OKEx també té previst augmentar els temps de confirmació dels dipòsits i retirades d’ETC en el futur per tal de garantir una experiència de negociació més segura i fluida als seus usuaris..

A més, atesa la responsabilitat d’OKEx de protegir els usuaris d’incidents similars que amenacen la seguretat dels seus fons, l’intercanvi considerarà la retirada d’ETC, a l’espera dels resultats del treball de la comunitat Ethereum Classic per millorar la seguretat de la seva cadena..

Per què OKEx??

Després del primer incident i confusió als mitjans de comunicació – que en alguns casos primer reportat l’atac com un accident, després de les indicacions dels desenvolupadors d’ETC: van aparèixer informes que esmentaven que hi havia implicades carteres OKEx. Com OKEx ha aclarit a l’informe anterior, l’intercanvi només va intervenir en què els atacants van utilitzar l’intercanvi per comprar i canviar ETC.

Quant al motiu pel qual els atacants van triar OKEx en particular per comprar i canviar el seu ETC, el motiu més probable és la liquiditat. OKEx proporciona una excel·lent liquiditat ETC, ja que té alguns dels volums de transaccions ETC més importants de la indústria. Això només significa que és probable que els atacants calculessin que podrien negociar relativament fàcilment i ràpidament grans quantitats d’ETC a OKEx.

OKEx revela el seu sistema de carteres calents

La missió d’OKEx és, en primer lloc, operar com una empresa de serveis de blockchain transparent i fiable, que proporciona als usuaris serveis de negociació d’actius digitals segurs i diversos. L’intercanvi anteriorment compartia el seu sistema de carteres fredes, revelant que el 95% dels fons dels usuaris s’emmagatzemen en carteres fredes.

Després de l’incident amb Ethereum Classic, l’intercanvi ha decidit revelar també el seu sistema de carteres calents per donar als usuaris i a la comunitat criptogràfica més àmplia més transparència sobre com s’emmagatzemen i transfereixen els fons a OKEx.

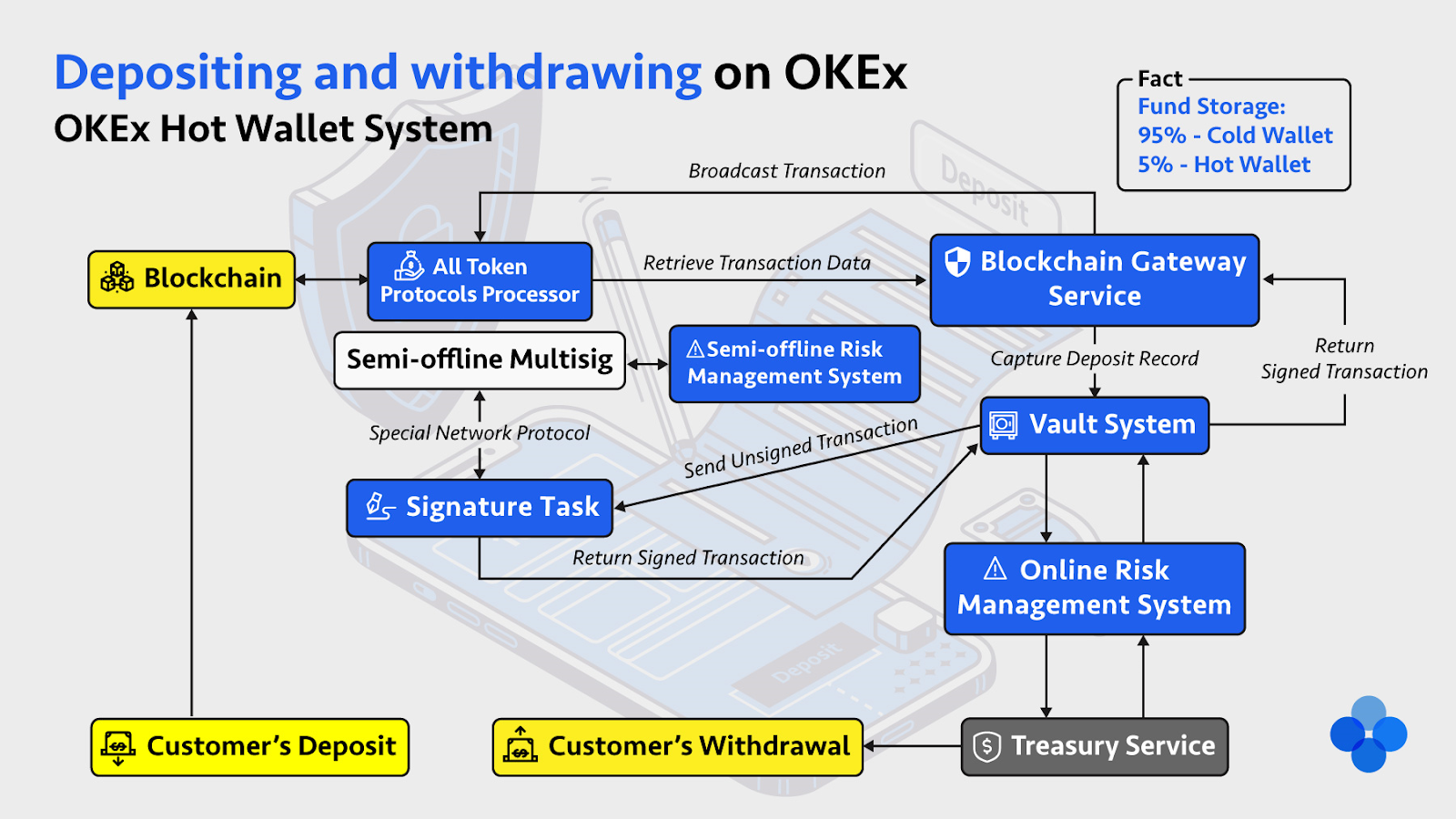

Mitjançant el desplegament dels seus sistemes de gestió de riscos en línia i semi-fora de línia, serveis multisignatures semi-fora de línia, sistemes de gestió de riscos de big data i altres mecanismes de protecció, el sistema de cartera calenta d’OKEx funciona des de fa anys de manera estable i fluida. A continuació es mostra una descripció detallada del funcionament del sistema de carteres en calent i descripcions tant dels processos de dipòsit com de retirada.

El sistema de cartera calenta d’OKEx. Font: OKEx.

El sistema de cartera calenta d’OKEx. Font: OKEx.

Procés de dipòsit

La cartera calenta d’OKEx fa un seguiment de totes les transaccions a la cadena de blocs mitjançant Blockchain Gateway Servei. Quan el sistema detecta una transacció que inclou adreces OKEx, la passa al fitxer Sistema de volta, quin registra la transacció en una base de dades segura i envia la informació de dipòsit de l’usuari a Sistema de gestió de riscos en línia d’OKEx per comprovar la validesa de l’adreça.

Per a les transaccions que es dipositin a OKEx, el sistema de gestió de riscos en línia comprova la validesa dels fons, així com la freqüència i la quantitat de dipòsit..

Si la transacció de dipòsit no supera les comprovacions de control de riscos del sistema, el finançament al compte OKEx de l’usuari determinat es retardarà Servei d’Hisenda. Si la transacció supera tots aquests xecs, el compte de l’usuari s’acreditarà gairebé en temps real.

Procés de retirada

Pel que fa a les retirades d’OKEx, el sistema de gestió de riscos en línia comprova la freqüència de retirada, així com les anomalies en els beneficis i el comportament del compte..

Les transaccions de retirada que superin les verificacions anteriors del sistema de gestió de riscos en línia s’enviaran al sistema Vault. Aquest sistema crea automàticament una transacció sense signar. Aquesta transacció s’envia després a Tasca de signatura i després va passar al Multisig semi-offline etapa mitjançant un protocol de comunicació de xarxa especial per a signatures.

Aquest procés no és un protocol de comunicació TCP / IP normal. Definim aquesta comunicació com un servei de signatura semi-offline, en el qual és pràcticament impossible per a un atacant obtenir la clau privada en un servidor semi-offline mitjançant un atac en línia. D’altra banda, els servidors semi-offline no es poden comprometre fins i tot si són atacats físicament, ja que la clau privada s’emmagatzema a la memòria RAM del servidor, cosa que impossibilita l’accés als pirates informàtics..

El sistema de carteres calentes d’OKEx també té una segona capa de gestió de riscos: Gestió de riscos semi-offline. Aquest segon sistema també examinarà la transacció sense signar per veure si la seva freqüència o quantitat és anormal, segons la base de dades actualitzada regularment del sistema..

Només quan la transacció sense signar en qüestió passi totes les comprovacions de gestió de riscos semi-fora de línia, es signarà (multisig) i es retornarà al sistema de caixa forta. A continuació, la transacció ara signada es passarà tant al Servei del Tresor com al Servei de passarel·la de Blockchain per ser transmès a la xarxa de blockchain adequada..

Si una transacció sense signar falla en qualsevol comprovació de riscos, l’etapa Multisig Semi-offline retardarà / es negarà a signar la transacció i enviarà un informe al sistema de gestió de riscos en línia.

Mitjançant els processos i protocols anteriors, el sistema de cartera en calent OKEx pot suspendre les retirades grans d’usuaris maliciosos en un període curt de temps i impedeix que la plataforma experimenti atacs del sistema en línia.

Una combinació de les comprovacions anteriors mitjançant els sistemes de gestió de riscos en línia i semi-offline d’OKEx és, en la majoria dels casos, capaç de frustrar amb èxit tots els atacs en línia. En el cas de l’atac ETC al 51%, el sistema va funcionar tal i com es va dissenyar, ja que la bretxa de seguretat es va produir al costat de la cadena de blocs Ethereum Classic.

De cara al futur: protecció de l’usuari i un ecosistema de cadena de blocs segur

La indústria blockchain es desenvolupa a un ritme relativament ràpid, amb una capitalització de mercat total de tots els actius criptogràfics superior 360.000 milions de dòlars, El 12 d’agost, els problemes de seguretat a l’espai emergent, naturalment, han acompanyat la indústria a mesura que creix. Aquests incidents històrics han demostrat a la comunitat que la infraestructura basada en blockchain, com tota tecnologia, necessita una actualització i optimització consistents per funcionar correctament i de manera segura per als seus usuaris..

A informe de la Comissió Federal de Comerç dels Estats Units d’aquest gener, va declarar que les pèrdues generals derivades del frau en finances tradicionals van ascendir a més de 1.900 milions de dòlars l’any passat, enfront dels més de 1.480 milions de dòlars del 2018, un augment del 28%. Com que la criptografia és encara una indústria incipient, OKEx es pren molt seriosament aquests primers incidents relativament petits i també els veu com una oportunitat per aprendre, millorar els seus sistemes i ajudar a tirar endavant la indústria.

Observant els incidents recents d’Ethereum Classic en particular, és evident que aquest incompliment en el funcionament segur de la cadena de blocs es va deure a un problema comú amb les cadenes de blocs PoW que tenen poc poder global de hash. Aquestes xarxes són inevitablement vulnerables als atacs del 51%, ja que resulta relativament barat per a un miner o un grup de miners obtenir el control del poder hash de la xarxa. Sens dubte, això no es limita a Ethereum Classic, que va experimentar un atac similar just l’any passat. Altres cadenes de blocs, com Bitcoin Gold (BTG), han patit aquests atacs en el passat.

Tot i que aquest tipus d’atacs són un problema de tota la indústria que han de ser abordats pels equips i les comunitats que hi ha darrere de cada protocol afectat, OKEx creu que els intercanvis digitals d’actius tenen un paper important en la protecció dels actius dels usuaris en aquest tipus d’incidents..

OKEx s’esforça per proporcionar una plataforma de negociació integral i multiactiu alhora que protegeix els usuaris de vulnerabilitats que puguin sorgir en situacions fora del seu control. L’intercanvi continuarà fent tot el possible per garantir la seguretat dels fons dels usuaris, millorar els seus sistemes de seguretat i proporcionar serveis comercials estables i segurs a tots els usuaris.